BeyondTrust Malware Threat Report 2021: Οι τάσεις στις επιθέσεις και μέτρα αντιμετώπισης

Η BeyondTrust δημοσίευσε τη νέα της έκθεση για τις απειλές και το κακόβουλο λογισμικό για το έτος 2021 (Malware Threat Report 2021) με βάση τα ευρήματα μίας έρευνας που πραγματοποίησε η ομάδα BeyondTrust Labs, σε συνεργασία με πελάτες και ομάδες αντιμετώπισης περιστατικών που χρησιμοποιούν λύσεις της BeyondTrust. Η έκθεση βασίζεται σε στοιχεία που προέκυψαν από την παρακολούθηση και την ανάλυση πραγματικών επιθέσεων μεταξύ του πρώτου τριμήνου του 2020 και του πρώτου τριμήνου του 2021 και συμπεριλαμβάνει ακόμα και δοκιμές των 150 πιο πρόσφατων στελεχών κακόβουλου λογισμικού κατά του MITRE ATT&CK Framework.

Ακολουθούν μερικά από τα σημαντικότερα ευρήματα που δημοσιεύθηκαν στην έκθεση:

- Οι απειλές χωρίς αρχεία αυξάνονται και αξιοποιούνται στα αρχικά στάδια επίθεσης ωσότου δημιουργηθεί ένας ισχυρός μηχανισμός εδραίωσης και επιμονής και απενεργοποιηθούν οι έλεγχοι ασφαλείας.

- Το λεγόμενο malware-as-as-service (MaaS) έχει γίνει το μοντέλο απειλής που προτιμούν οι περισσότεροι κυβερνοεγκληματίες, το οποίο έχει οδηγήσει στην παραγωγή εξειδικευμένων εργαλείων κακόβουλου λογισμικού που μπορούν να αγοραστούν και να εφαρμοστούν σε διάφορα στάδια της αλυσίδας επιθέσεων.

- Το MITRE ATT&CK Framework παρέχει έναν αποτελεσματικό τρόπο για τo «φιλτράρισμα» ενός ευρύτερου φάσματος στελεχών κακόβουλου λογισμικού και κυβερνοεπιθέσεων και τον διαχωρισμό τους σε μεμονωμένες τεχνικές, οι οποίες στη συνέχεια μπορούν να μετριαστούν ευκολότερα.

- Οι έτοιμες (out-of-the-box) πολιτικές της BeyondTrust κατάφεραν προληπτικά να αναχαιτίσουν και τις 150 διαφορετικές, κοινές αλυσίδες επιθέσεων που δοκιμάστηκαν στην ανάλυση της.

- Η κατάργηση των δικαιωμάτων διαχείρισης και η εφαρμογή ενός πραγματιστικού ελέγχου εφαρμογών είναι δύο από τους πιο αποτελεσματικούς ελέγχους ασφαλείας για την πρόληψη και τον μετριασμό των πιο κοινότυπων απειλών κακόβουλου λογισμικού που παρατηρούνται στις μέρες μας.

Διαβάστε παρακάτω για να μάθετε μερικά ακόμη σπουδαία στοιχεία που προέκυψαν από την έρευνα, συμπεριλαμβανομένων των επαναλαμβανόμενων μοτίβων απειλών και της αποτελεσματικότητας της διαχείρισης των προνομίων στην πρόληψη και στον μετριασμό των κυβερνοαπειλών. Μπορείτε επίσης να κατεβάσετε ολόκληρη την έκθεση της BeyondTrust εδώ.

Ωριμότητα του οικοσυστήματος κακόβουλου λογισμικού

Το κυβερνοέγκλημα είναι μια βιομηχανία που αναπτύσσεται ραγδαίως και εξελίσσεται διαρκώς σε συνάρτηση με τα οικοσυστήματα κακόβουλου λογισμικού και ακολούθως με τα οικονομικά τους μοντέλα. Ακολουθώντας παράλληλη πορεία με τις νόμιμες εταιρείες ανάπτυξης λογισμικού και την τάση προς το SaaS, οι φορείς απειλής μετατοπίζονται προς τα μοντέλα MaaS (malware-as-a-service), με ειδικούς να εμφανίζονται σε διάφορους τομείς, όπως είναι οι πωλήσεις διαπιστευτηρίων μεγάλων επιχειρήσεων, η αρχική πρόσβαση σε στοχευμένο οργανισμό, η δυνατότητα «πλευρικής κίνησης» ή η παράδοση φορτίου.

Στις μέρες μας, μπορούν να συγκεντρώνονται συχνά πολλά διαφορετικά κομμάτια κακόβουλου λογισμικού σε μια επίθεση. Μια σύγχρονη επίθεση ransomware θα μπορούσε να αποτελείται από πολλούς φορείς απειλής, εργαλεία και πλατφόρμες. Για παράδειγμα:

- Οι φορείς απειλής προχωρούν στην ενοικίαση του botnet Necurs για να το αξιοποιήσουν για τη διανομή spam (κακόβουλων ανεπιθύμητων μηνυμάτων ηλεκτρονικού ταχυδρομείου).

- Τα κακόβουλα και ανεπιθύμητα μηνύματα ηλεκτρονικού ταχυδρομείου περιέχουν κακόβουλα έγγραφα που εκκινούν το Trickbot.

- Το Trickbot χρησιμοποιείται για τη συλλογή διαπιστευτηρίων, την πρόσβαση σε μηνύματα ηλεκτρονικού ταχυδρομείου και «πλευρική κίνηση» εντός του εταιρικού δικτύου. Τα κλεμμένα δεδομένα μπορούν να πωληθούν ή να χρησιμοποιηθούν σε μεταγενέστερες επιθέσεις.

- Με την εκτεταμένη «παραβίαση» του εταιρικού δικτύου που είχε αποτελέσει στόχο, ο φορέας απειλής πουλάει την πρόσβαση στο εταιρικό δίκτυο μέσω κερκόπορτας (backdoor) σε κάποιον πλειοδότη.

- Ο αγοραστής στη συνέχεια εγκαθιστά το ransomware RYUK μέσω των διακομιστών εντολών και ελέγχου του Trickbot.

Καθώς οι φορείς απειλής επιδιώκουν να μεγιστοποιήσουν τα οφέλη τους από την διατάραξη της λειτουργίας των οργανισμών και να αποσπάσουν τα υψηλότερα δυνατά ποσά από τα λύτρα, το μοντέλο ransomware μετατοπίζεται σε επιθέσεις που πραγματοποιούνται από ανθρώπους και στην ευρύτερη επιχείρηση.

Αντί για ένα αυτοματοποιημένο σκουλήκι που αυτό-αναπαράγεται και διαδίδεται σε ολόκληρο το εταιρικό δίκτυο, η τελευταία γενιά RaaS (ransomware-as-a-service) λειτουργεί αθόρυβα, επιδιώκοντας να εδραιωθεί εντός του δικτύου ενός μεγάλου οργανισμού. Στη συνέχεια, χρησιμοποιώντας κοινότυπα εργαλεία δοκιμών διείσδυσης (penetration testing tools) -όπως είναι τα Cobalt Strike και PowerShell Empire- εξερευνούν το δίκτυο και εξαπλώνονται χρησιμοποιώντας κλιμακώσεις προνομίων ώστε να αποκτήσουν τον έλεγχο κρίσιμης σημασίας συστημάτων και να απενεργοποιήσουν τους ελέγχους ασφαλείας, πριν τελικά καταφέρουν να κρυπτογραφήσουν βασικά συστήματα και εξάγουν δεδομένα.

PAM – Μια ισχυρή, συνδυαστική άμυνα ενάντια στις σημερινές απειλές malware

Πολλές φορές, το κακόβουλο λογισμικό δεν χρησιμοποιεί μόνο πολλαπλές τεχνικές για να αποφύγει το ενδεχόμενο να ανιχνευθεί-εντοπιστεί, αλλά κοιτάζει να εκμεταλλευτεί παράλληλα τα υπερβολικά προνόμια που έχουν παραχωρηθεί σε απλούς χρήστες για να απενεργοποιήσει τους όποιους ελέγχους ασφαλείας, γεγονός που υπονομεύει πλήρως τις άμυνες και τις επενδύσεις σας στην ασφάλεια.

Για το 66% από τις 58 τεχνικές του MITRE ATT&CK Framework προτείνεται είτε τη χρήση μίας λύσης ή περισσότερων για τη Διαχείριση Προνομιακών Λογαριασμών (Privileged Account Management), τη Διαχείριση Λογαριασμών Χρηστών (User Account Management) και Έλεγχο Εφαρμογής (Application Control) ως μέτρα αντιμετώπισης και μετριασμού είτε υποδεικνύονται οι λογαριασμοί Administrator/ SYSTEM ως προϋπόθεση για την επιτυχία μίας τεχνικής.

Αυτό σημαίνει ότι ο έλεγχος των προνομίων και η παρεμπόδιση/ αποτροπή της εκτέλεσης εφαρμογών αποτελεί το βασικό μέτρο άμυνας για την αντιμετώπιση και τον μετριασμό του Cobalt Strike και των εργαλείων/ κακόβουλου λογισμικού με παρόμοιες δυνατότητες, μέσω της μείωσης της επιφάνειας επίθεσης, της άρνησης εκτέλεσης κώδικα και της χρήσης προνομιακών δικαιωμάτων.

Δοκιμάζοντας εργαστηριακά το BeyondTrust Trusted Application Protection ενάντια στα κορυφαία στελέχη malware

Το προϊόν Privilege Management for Windows της BeyondTrust έχει σχεδιαστεί για την εξάλειψη των περιττών προνομίων, τον αυστηρό έλεγχο της προνομιακής πρόσβασης και την παροχή πραγματιστικού ελέγχου εφαρμογής για την προληπτική μείωση της επιφάνειας επίθεσης. Εντός του προϊόντος βρίσκεται ένα μοναδικό χαρακτηριστικό TAP (Trusted Application Protection), το οποίο μία «έτοιμη» (out-of-the-box) πολιτική που έχει σχεδιαστεί για να αντιμετωπίζει/ μετριάζει τις πιο κοινότυπες τεχνικές επίθεσης-συμπεριλαμβανομένων και των fileless απειλών- και να εμποδίζει την «αξιοποίηση» εφαρμογών υψηλού κινδύνου, όπως web browsers, PDF viewers, το Outlook ή εφαρμογές Microsoft Office από φορείς απειλών.

Το χαρακτηριστικό TAP (Trusted Application Protection) ή Προστασία Αξιόπιστων Εφαρμογών χρησιμοποιεί τόσο τη διαχείριση προνομίου όσο και τις δυνατότητες ελέγχου εφαρμογής για να αποτρέψει τις εφαρμογές υψηλού κινδύνου από το να εκτελέσουν προσαρμοσμένα φορτία κακόβουλου λογισμικού. Επίσης, προστατεύει τις εφαρμογές υψηλού κινδύνου από τις πιο προηγμένες τεχνικές επίθεσης DLL, όπως είναι το DLL injection, το hijacking και οι κακόβουλες επεκτάσεις/ πρόσθετα DLL.

Για να δοκιμάσει την αποτελεσματικότητα του χαρακτηριστικού Trusted Application Protection, τα εργαστήρια της BeyondTrust (BeyondTrust Labs) εξέτασαν τις αλυσίδες επίθεσης χιλιάδων δειγμάτων κακόβουλου λογισμικού από το περασμένο έτος. Αν και το κακόβουλο λογισμικό (malware) αλλάζει διαρκώς το περιεχόμενο των μηνυμάτων ηλεκτρονικού ψαρέματος (phishing), επανα-κωδικοποιεί το κακόβουλο φορτίο για να αποφύγει το antivirus (AV) και χρησιμοποιεί νέες τεχνικές scripting για να «μεταμφιέσει» τις προθέσεις τους, στην πραγματικότητα δεν παρατηρούνται παρά μικρές μεταβολές στις αλυσίδες επίθεσης που χρησιμοποιούνται.

Για παράδειγμα, ένας φορέας απειλής μπορεί να χρησιμοποιήσει μια σειρά από τύπους εγγράφων και να δημιουργήσει εκατοντάδες παραλλαγές με μοναδική υπογραφή για κάθε αρχείο. Παρόλα αυτά, κάθε παραλλαγή θα εκκινήσει το CMD και στη συνέχεια θα εκτελέσει ένα script για να κατεβάσει ένα προσαρμοσμένο εκτελέσιμο φορτίο για να το εκτελέσει. Αν και το έγγραφο αλλάζει, όπως και το script και η ιστοσελίδα που φιλοξενεί το εκτελέσιμο αλλά και το ίδιο το κακόβουλο φορτίο, η αλυσίδα της επίθεσης παραμένει ίδια.

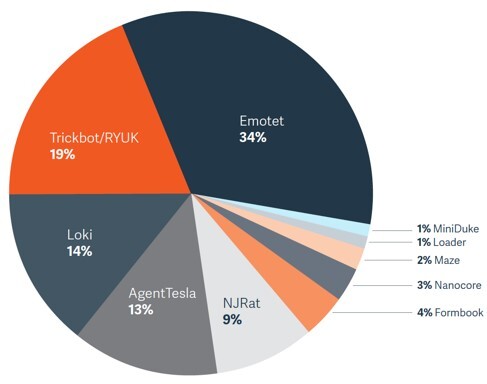

Για την ανάλυση της, η BeyondTrust δοκίμασε 150 δείγματα κακόβουλου λογισμικού που αντιπροσωπεύουν τις αλυσίδες επίθεσης ορισμένων από τις πλέον παραγωγικές απειλές malware την περίοδο 2020-2021. Όπως αναμενόταν, οι πιο επιτυχημένες οικογένειες κακόβουλου λογισμικού (malware) τείνουν να διαφοροποιούν τις αλυσίδες επίθεσης τους, με αποτέλεσμα τον μεγαλύτερο αριθμό δειγμάτων.

Όπως δημοσιεύεται και στην έκθεση Malware Threat Report 2021, η ανάλυση που πραγματοποίησε η BeyondTrust αποκαλύπτει με σαφήνεια την αξιοσημείωτη αποτελεσματικότητα της διαχείρισης προνομίων στις τερματικές συσκευές, όπως είναι η λύση BeyondTrust Privilege Management for Windows & Mac και τη λύση Privilege Management for Unix & Linux, στο να αποτρέπουν προληπτικά τέτοιες αλλά και μελλοντικές απειλές που αξιοποιούν παρόμοιες αλυσίδες επίθεσης.

Τούτο λεχθέντος, καμία λύση από μόνη της δεν μπορεί να αποτελεί βάση για μία ισχυρή στρατηγική ασφάλειας τερματικών συσκευών – αλλά απαιτείται ένα οικοσύστημα λύσεων που εργάζονται αρμονικά παράλληλα.

Για περισσότερα ευρήματα σχετικά με το πως μπορεί η BeyondTrust να σας βοηθήσει να αμυνθείτε απέναντι στα πλέον σύγχρονα στελέχη κακόβουλου λογισμικού, κατεβάστε την έκθεση Malware Threat Report 2021 της BeyondTrust Labs.

Πηγή: BeyondTrust