BeyondTrust. Απολύτως απαραίτητο το PAM για την απομακρυσμένη πρόσβαση, την μετάβαση στο cloud και τον ψηφιακό μετασχηματισμό

Η εργασία από το σπίτι και η απομακρυσμένη πρόσβαση επιτάχυναν τον ψηφιακό μετασχηματισμό και τη μετάβαση της πληροφορικής (IT) στο Cloud. Τα προγράμματα ασφαλείας οφείλουν να είναι σε θέση να παρέχουν λύσεις σε ζητήματα όπως η ορατότητα, η συνεχής παρακολούθηση/ έλεγχος καθώς και ένα ενιαίο μοντέλο ταυτότητας και προνομίων για το σημερινό multicloud περιβάλλον.

Οι λύσεις διαχείρισης της προνομιακής πρόσβασης αποτελούν βασικό εργαλείο για τη στρατηγική ασφάλειας στο σύννεφο, επειδή μπορούν να προστατεύσουν τα βασικά εταιρικά περιουσιακά στοιχεία από τρωτότητες και ευπάθειες στα κεντρικά γραφεία στην περιφέρεια του δικτύου μειώνοντας σε μεγάλο βαθμό την ικανότητα των εισβολέων ή των επιτιθέμενων να αξιοποιήσουν σφάλματα ή κενά ασφαλείας που σχετίζονται με τη διαμόρφωση ή τη διαχείριση των διαπιστευτηρίων και των προνομίων.

Προχωρήστε με Σχέδιο

Καθώς οι επιχειρήσεις προχωρούν στην υλοποίηση ενός προγράμματος ψηφιακού μετασχηματισμού μέσω της επιταχυνόμενης υιοθέτησης του cloud, οι παραβιάσεις ασφαλείας και οι διακοπές της λειτουργίας τους αποτελούν τις μεγαλύτερες ανησυχίες τους. Και τέτοια πράγματα θα μπορούσαν να δείξουν το άσχημο πρόσωπο τους εν μέσω ενός κλίματος ανεξέλεγκτων και βιαστικών αλλαγών στο επιχειρησιακό περιβάλλον.

Μια Νέα Στρατηγική για την Ασφάλεια στο Cloud

Ο επιταχυνόμενος ψηφιακός μετασχηματισμός σημαίνει ταχεία υιοθέτηση του cloud. Όλοι εκείνοι οι χρήστες που βρίσκονταν στο γραφείο; Τώρα είναι στο cloud. Υπηρεσίες και εφαρμογές; Η μετάβαση τους στο cloud είναι ήδη στο cloud ή προχωράει η μετάβαση τους.

Μία γρήγορη ματιά στην έρευνα της Cloud Security Alliance για τις μεγαλύτερες απειλές κάνει κατανοητό ότι η διασφάλιση της χρήσης του cloud αποτελεί τεράστια πρόκληση για όλους μας.

Αυτό που έχει ιδιαίτερο ενδιαφέρον από τις απειλές που κατονομάζονται στην μελέτη «Elegious 11» της CSA (Cloud Security Alliance) είναι ότι πολλές από αυτές – όπως η εσφαλμένη διαμόρφωση/ ρύθμιση, ο αδύναμος έλεγχος, η κακή ορατότητα και η απουσία αρχιτεκτονικής είναι αποτυχίες που προκύπτουν από την πλευρά του πελάτη. Πρόσφατα, σε άλλο άρθρο στο blog της BeyondTrust είχαμε αναφερθεί στην ανάγκη «Εξάλειψης των κινδύνων και Τεχνικού Χρέους» που προέκυψαν από την μη ελεγχόμενη, βιαστική υϊοθέτηση του cloud.

Το ευρύ πεδίο αυτών των απειλών και η βασική αιτία για το τεχνικό χρέος καθιστά ένα πράγμα σαφές: σχεδόν όλες οι επιχειρήσεις χρειάζονται μια νέα ή ανανεωμένη στρατηγική ασφάλειας cloud.

Πολλαπλές Αποτυχίες στην Προστασία της Προνομιακής Πρόσβασης

Πως λογαριασμοί Twitter σαν αυτοί των Jeff Bezos, Elon Musk και Bill Gates και άλλων πολλών άλλων διακεκριμένων προσωπικοτήτων από τον κλάδο της πληροφορικής παραβιάστηκαν πρόσφατα για να χρησιμοποιηθούν για την προώθηση μίας κακόβουλης εκστρατείας εξαπάτησης με bitcoin; Σε ένα άρθρο της ιστοσελίδας The Verge, υποδηλώνεται ότι οι εισβολείς «είτε βρήκαν ένα σοβαρό κενό ασφαλείας στη διαδικασία σύνδεσης στο Twitter είτε στη διαδικασία ανάκτησης λογαριασμού ή… βρήκαν ένα τρόπο να αποκτήσουν πρόσβαση στα δικαιώματα διαχειριστή ενός υπαλλήλου του Twitter».

Αυτή η πρόσφατη παραβίαση στο Twitter είναι ένα από τα τελευταία αντικειμενικά παραδείγματα σχετικά με τη σημασία της εξάλειψης των φορέων επίθεσης χρησιμοποιώντας προνομιακά διαπιστευτήρια. Λάβετε υπόψη σας ότι πολλές μελέτες δείχνουν ότι η κατάχρηση διαπιστευτηρίων είναι η # 1 αιτία παραβίασης. Πίσω από οποιαδήποτε παραβίαση διαπιστευτηρίων υπάρχει μια αποτυχία διαχείρισης της πρόσβασης (ή της προνομιακής πρόσβασης). Και αυτό είναι ιδιαίτερα ανησυχητικό αν ληφθεί υπόψη ότι ο τυπικός χρήστης δεν θα έπρεπε να έχει πρόσβαση σε κρίσιμης σημασίας «περιουσιακά στοιχεία» και οι προνομιακοί λογαριασμοί με περισσότερα δικαιώματα από τα συνηθισμένα δεν θα έπρεπε να πέφτουν στα χέρια των χάκερ εύκολα.

Κενά στο Cloud PAM

Καθώς το κέντρο βάρους της πληροφορικής μετατοπίστηκε, τα συστήματα PAM έπρεπε να εξελιχθούν. Εν μέσω της αναγκαστικής ψηφιοποίησης εξαιτίας της πανδημίας, αυτές οι αρχιτεκτονικές ελλείψεις δεν είναι πια μόνο περιοριστικές ή ενοχλητικές, αλλά εξαιρετικά επικίνδυνες.

Συνήθως, παρατηρούνται τα παρακάτω κενά στα παλαιότερα συστήματα PAM (Privileged Access Management, Συστήματα Διαχείρισης της Προνομιακής Πρόσβασης):

- Περιορισμένη ενσωμάτωση με παρόχους υπηρεσιών cloud (CSP), με εγγενή frameworks ταυτότητας ή APIs

- Κακή ορατότητα σε περιβάλλοντα cloud

- Βαρύ λογισμικό από πλευράς διακομιστή σε περιβάλλοντα infrastructure-as-a-service (IaaS)

- Η ύπαρξη στατικών ή πάντα ενεργών προνομιακών λογαριασμών (ονομάζονται επίσης και λογαριασμοί με πάγια δικαιώματα)

Ας επικεντρωθούμε στο τελευταίο από αυτά τα κενά, για να βεβαιωθούμε ότι όλοι κατανοούν την ανάγκη για…

… Just-in-Time (JIT) PAM

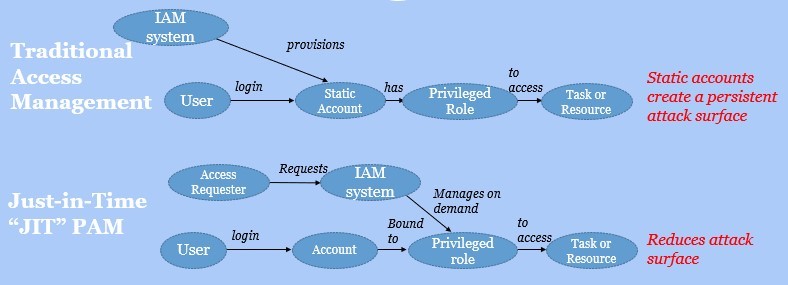

Παραδοσιακά, η προνομιακή πρόσβαση παρέχεται μέσω ενός συνδυασμού στατικών λογαριασμών και ρόλων. Για παράδειγμα, ο ισχυρός ρόλος του διαχειριστή τομέα Active Directory ανατίθεται σε στατικούς λογαριασμούς που είναι μέλη της ομάδας Domain Administrator. Όπως φαίνεται στο παρακάτω σχεδιάγραμμα, οι στατικοί λογαριασμοί μπορούν να παρασχεθούν μέσω συστήματος διαχείρισης ταυτότητας και πρόσβασης ή να δημιουργηθούν χειροκίνητα. Το παραδοσιακό σύστημα PAM καταγράφει τους προνομιούχους λογαριασμούς, διαχειρίζεται την πρόσβαση σε αυτούς και προχωράει στην εκτέλεση της λειτουργίας εναλλαγής των διαπιστευτηρίων.

Προνόμια Always-on (standing) και just-in-time (JIT) προνομιακή πρόσβαση

Το πρόβλημα είναι ότι οι διαρκώς ενεργοί (always-on), στατικοί (static) λογαριασμοί μπορούν να γίνουν οπορτουνιστικοί στόχοι. Είναι ένα από τα πρώτα πράγματα που αναζητούν οι επιτιθέμενοι σήμερα καθώς κινούνται laterally εντός της υποδομής που έχει πέσει θύμα τους.

Ευτυχώς, οι πάροχοι υπηρεσιών cloud (CSPs) παρέχουν έναν καλύτερο τρόπο διαχείρισης της προνομιακής πρόσβασης. Και αυτός είναι να συνδέουν προνομιούχους ρόλους σε λογαριασμούς μόνο προσωρινά, μετά την έγκριση ενός αιτήματος. Όπως φαίνεται στο σχήμα, το σύστημα IAM (ή PAM) μπορεί να επεξεργαστεί έγκυρα αιτήματα πρόσβασης και να δεσμεύσει δυναμικά προνομιούχους ρόλους στο λογαριασμό του αιτούντος χρήστη καλώντας ένα API όπως το AssumeRole στο Amazon Web Services (AWS). Η προνομιακή πρόσβαση καταργείται ή λήγει σύντομα με αποτέλεσμα να μειώνεται δραματικά η επιφάνεια επίθεσης για τους όποιους κακόβουλους φορείς στο περιβάλλον πληροφορικής.

Επιβάλλεται μία αλλαγή στην αντίληψη, και από τις στατικές να προχωρήσουμε σε δυναμικές παραχωρήσεις πρόσβασης: επομένως πρέπει να προχωρήσουμε στην Just-in-Time Διαχείριση της Προνομιακής Πρόσβασης (JIT PAM).

>>>>>>>>>Κατεβάστε τον Οδηγό Just-In-Time PAM

Κρίσιμες Δυνατότητες για την Διαχείριση της Προνομιακής Πρόσβασης (PAM) στο Cloud

Για να διασφαλιστούν αποτελεσματικά η προνομιακή πρόσβαση, τα διαπιστευτήρια και οι συνεδρίες (περίοδοι σύνδεσης) σε περιβάλλοντα cloud, τα συστήματα PAM οφείλουν να διαθέτουν πολλές από τις παραδοσιακές λειτουργίες PAM, όπως είναι το vault διαπιστευτηρίων, η δυνατότητα εναλλαγής διαπιστευτηρίων, η δυνατότητα τερματισμού και καταγραφής συνεδριών, η αξιολόγηση/ έλεγχος προνομιούχων χρηστών, η υποστήριξη υπηρεσιακών λογαριασμών και η υψηλή διαθεσιμότητα, μαζί με τα παρακάτω:

- Υποστήριξη ενοποιημένης διαχείρισης βάσει προγράμματος περιήγησης και υποστήριξη πρωτοκόλλου απομακρυσμένων συνεδριών

- Ευελιξία ελέγχου ταυτότητας και εξουσιοδότησης για περιπτώσεις πολλαπλών χρήσεων, τρίτα μέρη και περιβάλλοντα cloud

- Ενσωμάτωση με cloud-native συστήματα πρόσβασης

- Παροχή υποστήριξης σε πρόσβαση Just-in-Time

Παραγωγική και Ασφαλής Εργασία από το Σπίτι και Απομακρυσμένη Πρόσβαση

Η εργασία από το σπίτι και η απομακρυσμένη πρόσβαση επιτάχυναν τον ψηφιακό μετασχηματισμό, και την μετάβαση της πληροφορικής (IT) στο σύννεφο (cloud). Τα προγράμματα ασφαλείας οφείλουν να διευθετούν τα ζητήματα ορατότητας και διαρκούς παρακολούθησης/ ελέγχου και να προσφέρουν ένα ενοποιημένο μοντέλο ταυτοτήτων και προνομίων για το σημερινό multicloud περιβάλλον. Τα συστήματα PAM αποτελούν καταλύτη για τη στρατηγική ασφάλειας cloud, επειδή μπορούν να προστατεύσουν τα κρίσιμης σημασίας εταιρικά περιουσιακά στοιχεία από ολοένα αυξανόμενες ευπάθειες στα κεντρικά γραφεία στην περιφέρεια του δικτύου μειώνοντας δραματικά την ικανότητα του εισβολέα να εκμεταλλευτεί και να αξιοποιήσει για τους κακόβουλους σκοπούς του σφάλματα στη διαμόρφωση ή στη πιστοποίηση και στη διαχείριση δικαιωμάτων.

Για να μάθετε περισσότερα σχετικά με το πώς θα αναβαθμίσετε τη στρατηγική ασφαλείας σας στο cloud και να ανταποκριθείτε στις απαιτήσεις της νέας εποχής, ρίξτε μια ματιά σε αυτό το on-demand webinar.