BeyondTrust. Πως να προστατευτείτε από το EMOTET – «Το πιο επικίνδυνο malware στον κόσμο»

Οι μολύνσεις από κακόβουλο λογισμικό αυξήθηκαν σημαντικά το καλοκαίρι του 2020. Πολλές νέες παραλλαγές έκαναν την εμφάνιση τους τότε με τις επιχειρήσεις, τις κυβερνητικές υπηρεσίες και πολλά στελέχη επιχειρήσεων και δημοσίους υπαλλήλους να εκφράζουν μεγάλη ανησυχία για την έξαρση. Η μεγαλύτερη ανησυχία τους αφορούσε το κακόβουλο λογισμικό EMOTET έστω και αν έχουν περάσει σχεδόν επτά χρόνια από τότε που πρωτοανακαλύφθηκε.

Μερικούς μήνες μετά, τον Ιανουάριο του 2021 – και χάρη σε μια συλλογική προσπάθεια σε όλο τον κόσμο, το EMOTET αρχίζει επιτέλους να χάνει τη μάχη. Ερευνητές υπό τις οδηγίες και τον συντονισμό των Europol και Eurojust συνεργάζονται για να διακόψουν τη λειτουργία του botnet EMOTET και σημειώνουν αξιοσημείωτη πρόοδο. Παρόλα αυτά, το EMOTET παραμένει επικίνδυνο και ύπουλο και εξακολουθεί να μας απασχολεί.

Συνεχίστε το διάβασμα για να μάθετε πως να προστατεύσετε τον οργανισμό σας από το EMOTET και άλλες παρόμοιες απειλές.

Τι είναι το EMOTET;

Το EMOTET γνωστό και ως «το πιο επικίνδυνο κακόβουλο λογισμικό στον κόσμο» είναι ένας τύπος Trojan. Το EMOTET «εκδηλώνεται» είτε ως αυτόνομο κακόβουλο λογισμικό είτε ως μηχανισμός παράδοσης που αξιοποιείται για να παραδώσει πρόσθετο φορτίο στον υπολογιστή-στόχο. Το EMOTET ανακαλύφθηκε για πρώτη φορά το 2014 από την TrendMicro και τότε είχε εντοπιστεί να περιηγείται σε συστήματα με στόχο να υποκλέψει ιδιωτικές πληροφορίες και δεδομένα.

Από τότε μέχρι σήμερα ωστόσο, το EMOTET τροποποιήθηκε με πολλούς τρόπους που ενίσχυσαν σημαντικά το οπλοστάσιο του. Για παράδειγμα, νεότερες παραλλαγές του μπορούν να επικοινωνούν με έναν κεντρικό διακομιστή για τη λήψη πρόσθετου και ενημερωμένου κακόβουλου λογισμικού. Σήμερα, το EMOTET μπορεί εύκολα να εξαπλωθεί μέσω μίας απλής εκστρατείας μηνυμάτων ηλεκτρονικού «ψαρέματος» (phishing) που περιέχουν ένα κακόβουλο έγγραφο του Office που αποστέλλεται με εντυπωσιακούς τίτλους θέματος. Μόλις κάποιος ανοίξει το μήνυμα, ενεργοποιείται μια μακροεντολή που εκτελεί ένα PowerShell script εντός του εγγράφου του Office και στη συνέχεια «κατεβάζει» το φορτίο με το κακόβουλο λογισμικό στο σύστημα του ανυποψίαστου χρήστη.

Παρά τη συλλογική προσπάθεια των ερευνητών και των Europol και Eurojust, εξακολουθούμε να βλέπουμε παραλλαγές του EMOTET καθώς και άλλα κακόβουλα προγράμματα που αντιγράφουν τις τεχνικές του EMOTET. Οι τεχνικές MITRE T1047 και T1059.001 είναι παραδείγματα επιθέσεων WMI και PowerShell που εφαρμόζουν δύο κοινές τεχνικές που χρησιμοποιούνται από το EMOTET.

Πως μπορώ να προστατεύσω τον οργανισμό μου από επιθέσεις του EMOTET ή επιθέσεις τύπου EMOTET;

Οι επιθέσεις ηλεκτρονικού «ψαρέματος» εξακολουθούν να είναι επιτυχημένες σε ορισμένο βαθμό επειδή οι τελικοί χρήστες εξακολουθούν να μην εφαρμόζουν πρακτικές σωστής υγιεινής στον κυβερνοχώρο καθώς και εξαιτίας της μη ευαισθητοποίησης τους σε θέματα κυβερνοασφαλείας. Παρόλα αυτά, μπορούν να ληφθούν ορισμένα μέτρα για τον περιορισμό της ζημιάς που μπορούν να προκαλέσουν οι επιθέσεις όπως αυτές του EMOTET. Ας ρίξουμε μια ματιά σε μερικές αποτελεσματικές βέλτιστες πρακτικές ασφάλειας:

- Πρώτον – πάντα να σκέφτεστε πριν κάνετε κλικ. Ναι, μπορεί να ακούγεται απλό, αλλά αν ακολουθήσετε αυτή την απλή συμβουλή θα περιορίσετε ουσιαστικά τις λοιμώξεις μακροπρόθεσμα. Πάντα να διερωτάστε και να αξιολογείτε αν αυτό που πρόκειται να κάνετε κλικ πάνω του είναι εμπιστοσύνης, πριν κάνετε οτιδήποτε!

- Εκπαιδεύστε το εργατικό σας δυναμικό. Αυτό μπορεί να έχει τη μορφή στοχευμένης εκπαίδευσης σχετικά με την ασφάλεια για τους διαχειριστές πληροφορικής ή γενικότερης εκπαίδευσης για άλλους χρήστες για να διασφαλίσετε ότι ολόκληρος ο οργανισμός σας έχει γνώση των κινδύνων που ελλοχεύουν.

- Ενημέρωση, Ενημέρωση, Ενημέρωση! Φαίνεται ότι κάθε μέρα λαμβάνετε μια εφαρμογή που θέλει ενημέρωση – αυτές οι ενημερώσεις παρέχονται για κάποιο λόγο. Συχνά ο λόγος για τις ενημερώσεις είναι για να παρέχουν πρόσθετη ασφάλεια στις εφαρμογές που έχετε εγκαταστήσει ή για να αντιμετωπιστεί μία ευπάθεια που έχει ανακαλυφθεί.

- Βεβαιωθείτε ότι υπάρχουν τα απαραίτητα για την ασφάλεια σας – Antivirus, anti-spyware, firewalls, κάποια λύση διαχείρισης της προνομιακής πρόσβασης (PAM) κ.λπ.

- Συνεχίστε να μειώνετε τις επιφάνειες επίθεσης και την έκθεση σας σε απειλές. Ένας τελικός χρήστης που «τρέχει» με περισσότερα προνόμια από τα απολύτως απαραίτητα καθιστά μια αρκετά εύκολη άσκηση για να διεισδύσει το κακόβουλο λογισμικό σε ένα σύστημα και να διαδοθεί διαμέσου του δικτύου. Η κατάργηση όλων των περιττών προνομίων βοηθά στη μείωση των επιφανειών επίθεσης ενώ επίσης περιορίζει τη δυνατότητα πλευρικής κίνησης (lateral movement) εντός του δικτύου.

Πως το BeyondTrust Privilege Management για Windows προστατεύει από επιθέσεις ηλεκτρονικού ψαρέματος και το κακόβουλο λογισμικό

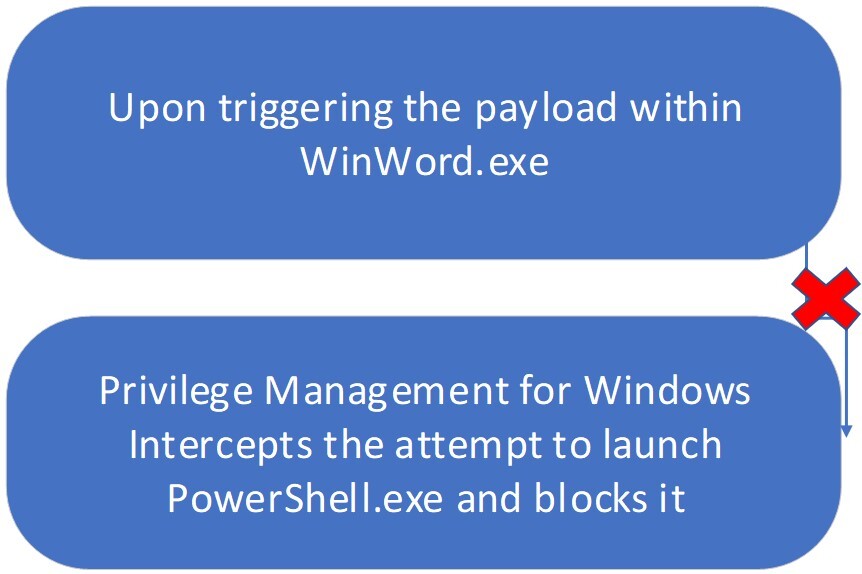

Το προϊόν Privilege Management για Windows της BeyondTrust παρέχει πολλαπλές προστασίες από κακόβουλο λογισμικό, από exploits ηλεκτρονικού ψαρέματος και άλλες επιθέσεις. Μία εξειδικευμένη δυνατότητα του προϊόντος, που ονομάζεται Trusted Application Protection (TAP), αποτρέπει τις αξιόπιστες εφαρμογές από το να «εγκυμονούν» κοινώς χρησιμοποιούμενα εργαλεία αλυσίδας επίθεσης.

Οι πολιτικές TAP αξιοποιούν ιδιότητες των διεργασιών στις τερματικές συσκευές για να καθορίσουν:

- Ποιες είναι οι διεργασίες

- Τη σχέση τους με άλλες διεργασίες

Όταν ένας χρήστης ανοίγει ένα κακόβουλο έγγραφο με κακόβουλο φορτίο, οι πολιτικές TAP θα αποκλείσουν την εκκίνηση του προστατεύοντας τόσο τον χρήστη όσο και την τερματική συσκευή του.

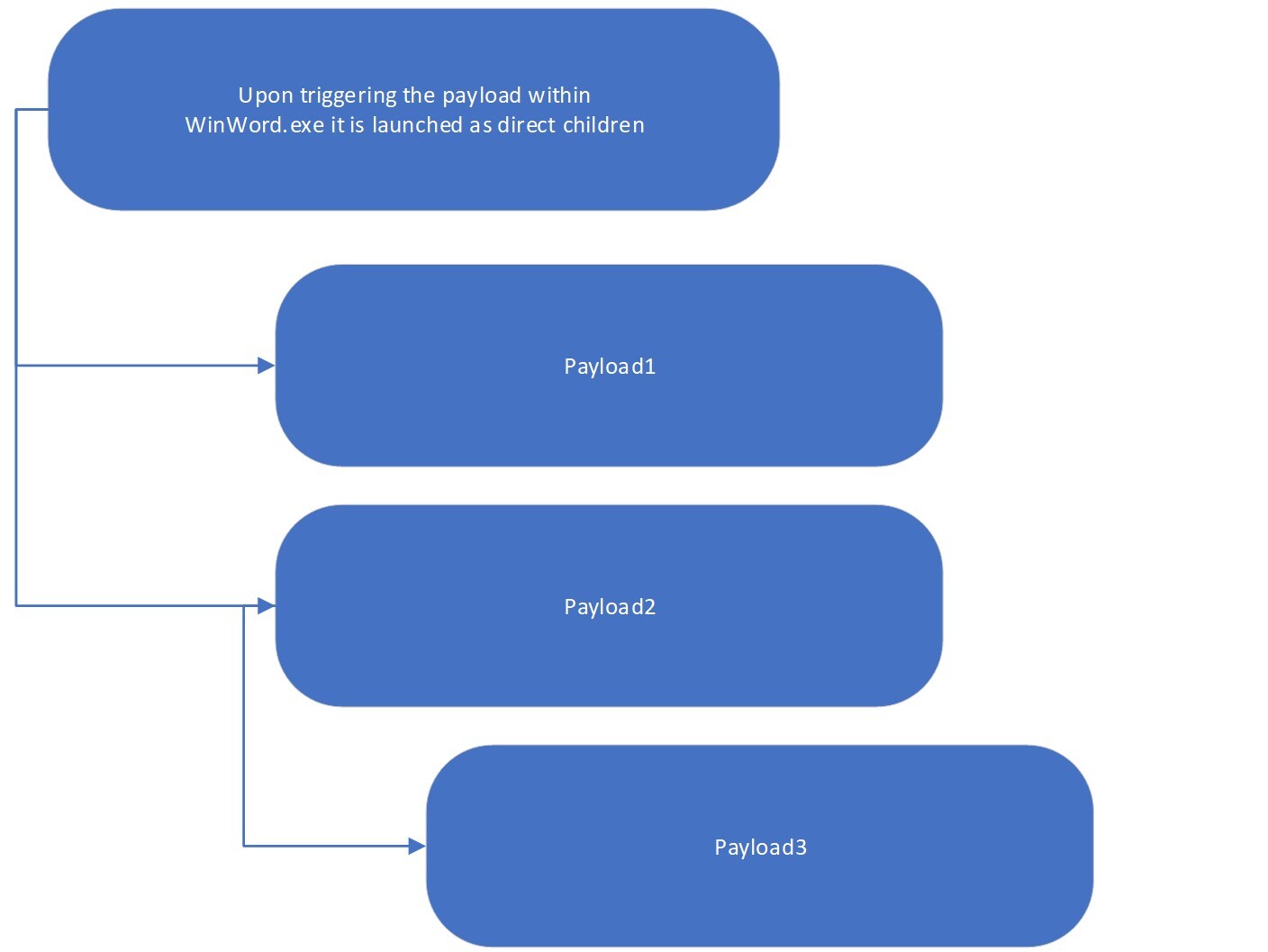

Εικόνα 1: Πως οι συνηθισμένες επιθέσεις ενεργοποιούν τα φορτία

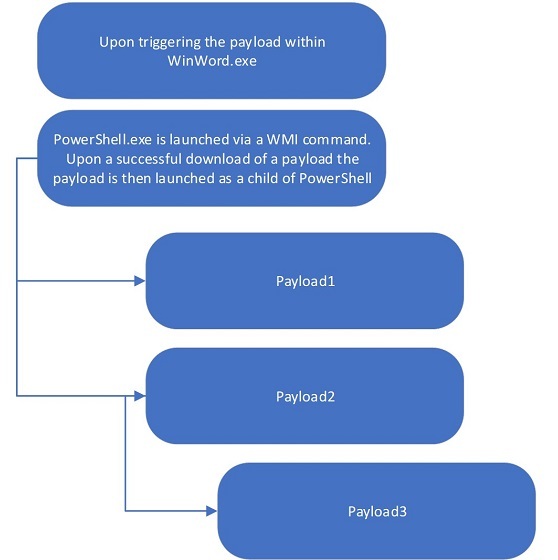

Το EMOTET ωστόσο μπορεί να αποτελεί λίγο δυσκολότερη υπόθεση από αυτή που αποκαλύπτει το παραπάνω σχήμα. Το φορτίο EMOTET, ένα σενάριο PowerShell, δεν ενεργοποιείται ως άμεσο τέκνο της αξιόπιστης εφαρμογής. Αντ’ αυτού, το φορτίο εκκινεί μέσω κλήσης WMI και επομένως, το PowerShell.exe δεν βλέπεται ως παιδί της αξιόπιστης διεργασίας.

Αυτή η μέθοδος αποφυγής χρησιμοποιείται όλο και περισσότερο σε επιθέσεις καθώς είναι πιο δύσκολο να εντοπιστεί από πού προήλθε η διεργασία.

Στην έκδοση 21.3 του Privilege Management για Windows, η BeyondTrust πρόσθεσε αυτή την κατοχυρωμένη με δίπλωμα ευρεσιτεχνίας λειτουργικότητα για να προστατεύσει τους οργανισμούς από αυτές τις πιο εξελιγμένες τεχνικές επίθεσης που χρησιμοποιούνται από το EMOTET. Με την ικανότητα αυτή να παρακολουθεί τις διεργασίες που δημιουργούνται, συμπεριλαμβανομένων και των «θυγατρικών» (ή παιδιών) διεργασιών εκτός ιεραρχίας, η BeyondTrust είναι σε θέση να αποκλείσει τέτοιες επιθέσεις με το που εμφανιστούν (Εικόνα 3).

Μάθετε περισσότερα σχετικά με τα Trusted Application Protection & Endpoint Privilege Management

Στο παρακάτω βίντεο, ο James Maude, επικεφαλής κυβερνοερευνητής της BeyondTrust δείχνει πως οι δυνατότητες TAP και Advanced Parent Tracking του προϊόντος Privilege Management για Windows αποτρέπουν μια επίθεση που χρησιμοποιεί διεργασίες εκτός ιεραρχίας.

Πως να προστατευτείτε ενάντια στο EMOTET – “Το πιο επικίνδυνο malware στον κόσμο” | BeyondTrust

Πηγή: BeyondTrust