BlueKeep: Bέλτιστες πρακτικές τείχους προστασίας από την Sophos

Η CVE-2019-07-08, γνωστή και ως BlueKeep, είναι μία κρίσιμη σημασίας ευπάθεια απομακρυσμένης εκτέλεσης κώδικα στα Remote Desktop Services των Windows. Το «bug» (σφάλμα) θεωρείται «wormable» και είναι τόσο σοβαρό, που η Microsoft έκανε το εξαιρετικά ασυνήθιστο βήμα να συμπεριλάβει patches (επιδιορθώσεις) για τα μη υποστηριζόμενα λειτουργικά συστήματα της Windows XP και Windows Server 2003 στις προγραμματισμένες ενημερώσεις κώδικα για τον Μάϊο (May Patch Tuesday) μαζί με τα υποστηριζόμενα λειτουργικά της συστήματα όπως τα Windows 10.

Αν κάποιοι επιτιθέμενοι έβαζαν στόχο να εκμεταλλευτούν την ευπάθεια, θα μπορούσαν να χρησιμοποιήσουν με επιτυχία ένα αυτό-αναπαραγόμενο malware όπως το Slammer, το WannaCry ή το NotPetya – και τα τρία αυτά δικτυακά σκουλήκια χρησιμοποιούν κενά ασφαλείας και exploits για να εισβάλουν σε δίκτυα και μπορούν να εξαπλωθούν σε παγκόσμιο επίπεδο μέσα σε λίγες ώρες. Ενημερώσεις και επιδιορθώσεις που θα μπορούσαν να σταματήσουν τα παραπάνω σκουλήκια από το να εξαπλωθούν ήταν διαθέσιμες μήνες προτού ξεσπάσουν οι μολύνσεις. Ο μεγάλος αγώνας τώρα είναι να μην επαναληφθούν τα λάθη του παρελθόντος με το CVE-2019-07-08.

Μέχρι στιγμής τα σημάδια δεν είναι καλά. Δύο εβδομάδες αφότου τα patches της Microsoft ξεκίνησαν να «σαρώνουν» το Internet, ανακαλύφθηκε ότι υπάρχουν ένα εκατομμύρια unpatched υπολογιστές που είναι προσβάσιμοι από το Internet, ενώ εκτιμάται ότι υπάρχουν και άλλα εκατομμύρια που είναι «κρυμμένοι» εντός των εταιρικών δικτύων.

Πρόσφατα, η Εθνική Υπηρεσία Ασφαλείας των Ηνωμένων Πολιτειών της Αμερικής (NSA) με ανακοίνωση της, συμβούλεψε και προέτρεψε τους οργανισμούς να ξεκινήσουν την επιχείρηση εγκατάστασης των επιδιορθώσεων το ταχύτερο δυνατόν.

«Είναι πιθανότατα μόνο θέμα χρόνου να ξεκινήσει η ευρεία διάθεση κώδικα που θα εκμεταλλεύεται την συγκεκριμένη ευπάθεια. Η NSA ανησυχεί για το γεγονός ότι κακόβουλοι κυβερνο-φορείς θα μπορούσαν να χρησιμοποιήσουν την ευπάθεια σε ransomware ή σε exploit kits που περιέχουν άλλα γνωστά exploits, ενισχύοντας τις δυνατότητες τους ενάντια στα unpatched συστήματα».

To patching δεν ήταν ποτέ άλλοτε περισσότερο επείγουσα διαδικασία, αλλά, όπως έχουν δείξει και παλαιότερα ξεσπάσματα, χρειάζεται χρόνος.

Ένα exploit θα μπορούσε να κάνει την εμφάνιση του ανά πάσα στιγμή, οπότε χρειάζεστε έναν τρόπο για να προστατευτείτε επί του παρόντος, μέχρι να ολοκληρωθεί η διαδικασία του patching. Όπως λένε οι Microsoft και NSA στις συμβουλευτικές ανακοινώσεις τους, το τείχος προστασίας σας μπορεί να αποτελέσει την γραμμή άμυνας που χρειάζεστε.

Προστατεύστε την επιχείρηση σας από το BlueKeep

Όλα τα τείχη προστασίας μπορούν να «κλείσουν» ερμητικά την πόρτα στην απειλή με την απαγόρευση πρόσβασης στην θύρα 3389, που απενεργοποιεί την εξωτερική πρόσβαση RDP σε όλους τους υπολογιστές, συμπεριλαμβανομένων και εκείνων για τους οποίους δεν σας έχει πει η ομάδα IT σας.

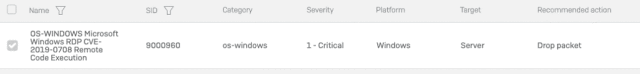

Εκτός από το κλείσιμο ή το άνοιγμα των ευάλωτων θυρών, το Sophos XG Firewall παρέχει και άλλα πιο εξελιγμένα και προηγμένα επίπεδα ασφαλείας. Το ενσωματωμένο σύστημα πρόληψης εισβολής (IPS, Intrusion Prevention System) εξετάζει την κυκλοφορία στο δίκτυο για τυχόν exploits και τα εμποδίζει να περάσουν από την δικτυακή περίμετρο ή να διασχίσουν τα τμήματα του εσωτερικού σας δικτύου.

Την ίδια ώρα που η Microsoft έκανε γνωστή την ευπάθεια CVE-2019-07-08, η SophosLabs διάθεσε ένα update του IPS για όλους τους πελάτες της Sophos για να διασφαλίσει ότι τα δίκτυα που προστατεύονται από το XG Firewall θα είναι σε θέση να σταματήσουν αυτά τα είδη επιθέσεων εν τη γενέσει τους.

Αν και στη Sophos έχουν έναν πλήρη οδηγό για το πως να προστατεύσετε το δίκτυο σας, παρακάτω παρατίθενται οι βέλτιστες πρακτικές του τείχους προστασίας για να σταματήσετε ευπάθειες σαν το BlueKeep από το να εκθέσουν το δίκτυο σας:

- Μειώστε την επιφάνεια επίθεσης, με το να εξετάσετε τους κανόνες port forwarding και να εξαλείψετε τυχόν μη απαραίτητες ή μη βασικές ανοιχτές θύρες. Όπου είναι δυνατόν, χρησιμοποιήστε ένα VPN αντί για port forwarding για να έχετε πρόσβαση σε εσωτερικούς πόρους του δικτύου από έξω.

- Ελαχιστοποιήστε τον κίνδυνο του λεγόμενου «lateral movement» χρησιμοποιώντας το XG Firewall και το Sophos Synchronized Security και εξετάστε το ενδεχόμενο της κατάτμησης των LANs σας σε μικρότερα subnets και προχωρήστε στο assign τους σε ξεχωριστές ζώνες που είναι ασφαλισμένες από το τείχος προστασίας.

- Εφαρμόστε την προστασία IPS στους κανόνες που διέπουν την κίνηση προς και από οποιονδήποτε Windows host στο δίκτυό σας καθώς και μεταξύ των ζωνών του δικτύου σας για να αποτρέψετε την εξάπλωση των worms μεταξύ των LAN segments.

Το XG Firewall και η Συγχρονισμένη Ασφάλεια αποτελούν την καλύτερη προστασία σας από τις τελευταίες απειλές επιδεικνύοντας κορυφαία προστασία και απόδοση. Πραγματοποιήστε λήψη του οδηγού «Βέλτιστες πρακτικές του τείχους προστασίας για τον αποκλεισμό του Ransomware» για να μάθετε περισσότερα.

Διαβάστε το πρωτότυπο άρθρο, εδώ.