Threat Report 2022 από την Sophos

Η SophosLabs, η ομάδα Sophos Managed Threat Response και η ομάδα της επιστήμης δεδομένων SophosAI δημοσιεύσαν την έκθεση της Sophos για τις απειλές του 2022.

Η έκθεση Sophos Threat Report 2022 αντιπροσωπεύει τη συλλογική σοφία αναλυτών κακόβουλου λογισμικού, ειδικών στην εγκληματολογία μηχανών και δικτύων και εξειδικευμένων τεχνικών στον τομέα της μηχανικής εκμάθησης, οι οποίοι απαρτίζουν τις παραπάνω βασικές ομάδες της Sophos και αναλύει σε ορισμένο βαθμό τα γεγονότα που συνέβησαν το 2021 και πιστεύεται ότι θα βοηθήσουν να διαμορφωθεί το τοπίο των απειλών από το 2022 και μετέπειτα.

Αν και μπορείτε να κατεβάσετε και να διαβάσετε ολόκληρη την έκθεση, κρίναμε σκόπιμο να μοιραστούμε μαζί σας ορισμένες από τις πληροφορίες και τα δεδομένα που καλύπτονται για να πάρετε μία πρώτη γεύση.

Η έκθεση χωρίζεται σε πέντε μέρη, στα οποία οι ομάδες της Sophos καλύπτουν την επιδημία ransomware και τις συνέπειες της, τις τάσεις στο συμβατικό κακόβουλο λογισμικό που στοχεύει υπολογιστές με Windows, το κακόβουλο λογισμικό στις πλατφόρμες φορητών συσκευών (π.χ. κινητών), τις απειλές για την ασφάλεια υποδομών καθώς και μία ενότητα που καλύπτει τον τομέα της τεχνητής νοημοσύνης και πως εφαρμόζεται στην άσκηση της ασφάλειας πληροφοριών.

Ο αγώνας ενάντια στο ransomware

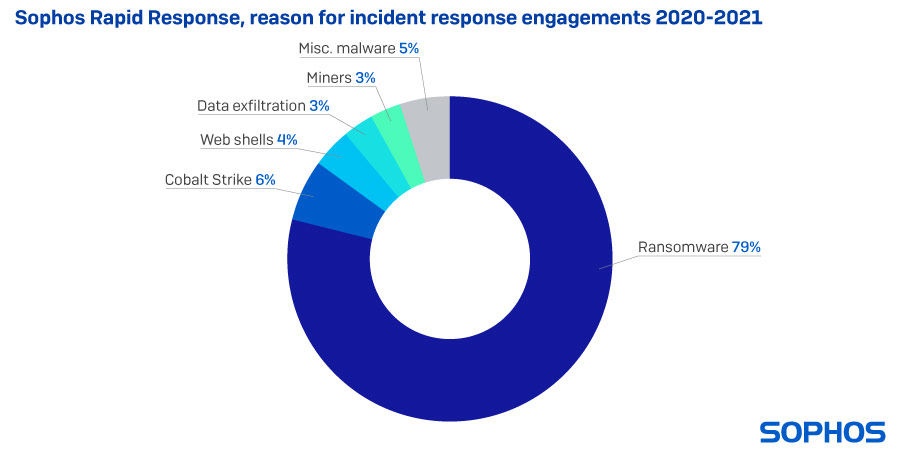

Η κάλυψη του ransomware για το 2021, καθοδηγήθηκε από μία υβριδική ομάδα αναλυτών, την οποία αποτελούσαν ορισμένοι αναλυτές που αναλαμβάνουν να αναλύσουν χρησιμοποιώντας αντίστροφη μηχανική και να μελετήσουν τη συμπεριφορά του κακόβουλου λογισμικού, και κάποιοι άλλοι αναλυτές που παρεμβαίνουν σε επιθέσεις ransomware που στόχευαν πελάτες της εταιρείας. Η τελευταία ομάδα, γνωστή και ως Sophos Rapid Response πέρασε μία αρκετά πολυάσχολη και απαιτητική χρονιά, αντιμετωπίζοντας μία μεγάλη ποικιλία οικογενειών ransomware καθώς και τις αντίπαλες ομάδες χάκερ και κυβερνοεγκληματιών που επιχειρούσαν να εισβάλλουν σε οργανισμούς για να «εναποθέσουν» το ransomware στα δίκτυα τους.

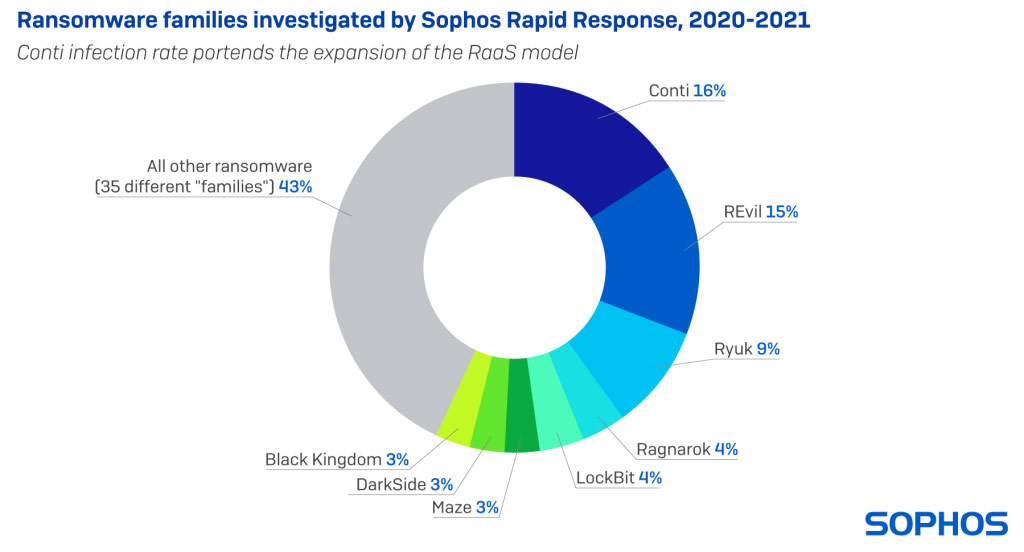

Στη συντριπτική πλειονότητα τους ωστόσο, οι υποθέσεις που κλήθηκαν να αντιμετωπίσουν οι ομάδες της Sophos αφορούσαν ransomware, με τις οικογένειες Conti και REvil να απασχολούν συχνότερα.

Τόσο η οικογένεια Conti όσο και η REvil πρωτοστάτησαν και ανέπτυξαν το επιχειρηματικό μοντέλο ransomware-as-a-service, όπου μια μικρή ομάδα προγραμματιστών ανέπτυσσε το ίδιο το ransomware και μια μεγαλύτερη συνεργατική ομάδα ενεργούσε ως μηχανισμός παράδοσης, εισβάλλοντας ενεργά στα δίκτυα χρησιμοποιώντας οποιοδήποτε μέσο υπήρχε διαθέσιμο: Επιθέσεις brute force κατά υπηρεσιών που «έβλεπαν» προς τα έξω, στο Διαδίκτυο, exploits για ευάλωτο λογισμικό και περιστασιακά, αξιοποιώντας νόμιμα διαπιστευτήρια από «μεσίτες αρχικής πρόσβασης», έναν τύπο παρόχου εγκληματικών υπηρεσιών.

Αντιμετωπίζοντας επιτιθέμενους από κάθε κατεύθυνση

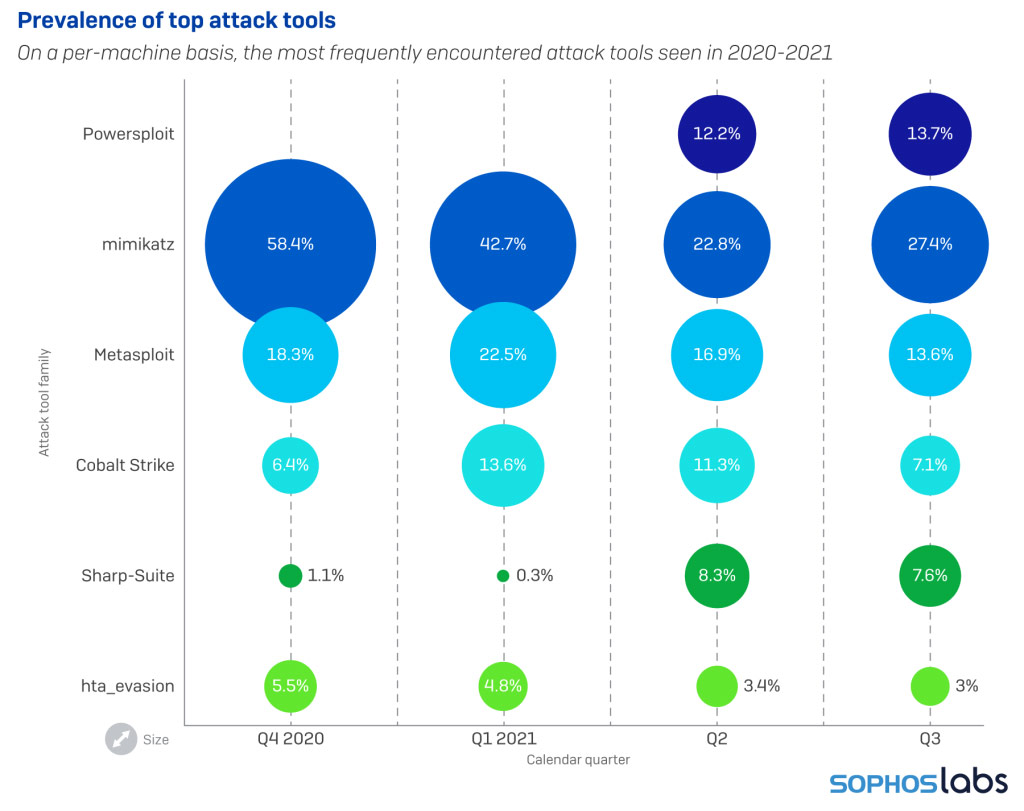

Η ομάδα της SophosLabs κλήθηκε να βελτιώσει τις ικανότητες ανίχνευσης συμπεριφοράς το 2021 για τη Sophos, και κάνοντας το, διαπιστώθηκε ότι τα διπλής χρήσης εργαλεία επίθεσης όπως το Cobalt Strike, αποτελούσαν σε πολλές περιπτώσεις αναπόσπαστο στοιχείο των «hands-on keyboard» επιθέσεων που προτιμούν οι ομάδες ransomware. Όμως αρχίσαμε να βλέπουμε και άλλους παράγοντες απειλής να αξιοποιούν ποικιλία εμπορικού λογισμικού και utilities που ήταν σχεδιασμένα για χρήση από διαχειριστές πληροφορικής ή επαγγελματίες από τον χώρο της κυβερνοασφάλειας.

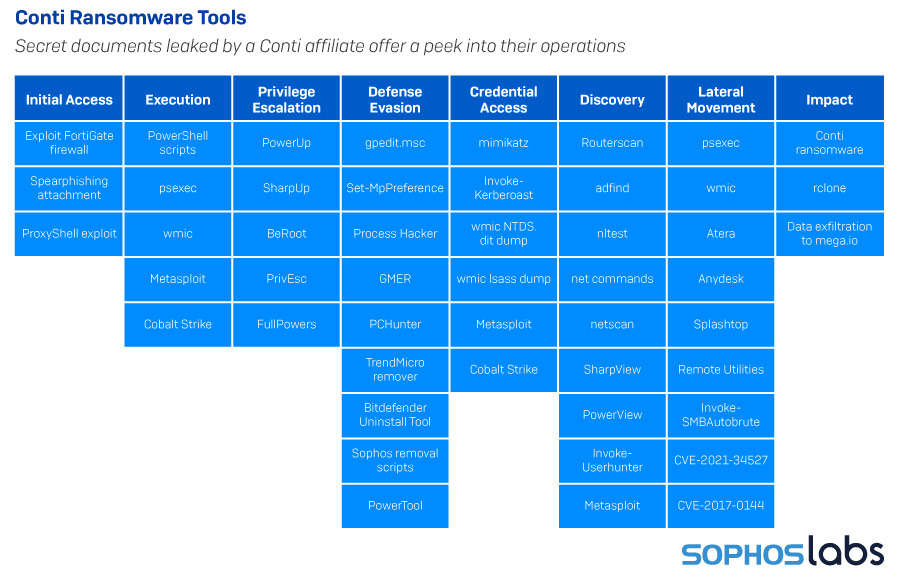

Όταν ένας συνεργαζόμενος πελάτης της ομάδας ransomware Conti διέρρευσε έναν «οδηγό» που σχεδιάστηκε για να βοηθά συνεργάτες να εισβάλλουν και να κλέβουν πληροφορίες και δεδομένα, όχι μόνο αποκτήσαμε μία περισσότερη λεπτομερή εικόνα για τα εργαλεία, τις τακτικές και τις διαδικασίες των affiliates του Conti – αλλά καταφέραμε να απαντήσουμε και σε μία σημαντική ερώτηση σχετικά με το γιατί, ενώ ξέρουμε τόσες πολλές διαφορετικές ομάδες να επιχειρούν ως affiliates του Conti, τα TTP τους παραμένουν εντυπωσιακά παρόμοια.

Μεταξύ των εργαλείων που χρησιμοποιούσαν επιτιθέμενοι και ανίχνευαν οι σαρωτές μας, το εργαλείο sniffing και cracking με την ονομασία mimikatz ήταν αυτό που ανακαλύπταμε συχνότερα. Συχνά, έμπαιναν στο παιχνίδι τόσο το framework Metasploit όσο και διάφορα στοιχεία του Cobalt Strike μαζί με μία μεγάλη ποικιλία άλλων εργαλείων. Το Sophos παρακολουθεί επί του παρόντος ανιχνεύσεις περισσότερων από 180 διαφορετικών πακέτων λογισμικού που εμπίπτουν σε αυτή τη γκρίζα περιοχή μεταξύ του ρητά κακόβουλου και καλοήθους λογισμικού.

Τα Android και iOS εξακολουθούν να απειλούνται

Οι πλατφόρμες φορητών συσκευών απειλούνται όλο και περισσότερο καθώς εργαζόμαστε όλο και περισσότερο σε αυτούς τους υπολογιστές τσέπης. Τα scams και οι απάτες ευθύνονται για μεγάλο μέρος των επιθέσεων που παρατηρούνται στις πλατφόρμες των Apple και Alphabet (Google). Ορισμένες μάλιστα από αυτές, παραδίδονται από τα ίδια τα καταστήματα εφαρμογών των πλατφορμών τους, ωστόσο αύξηση παρατηρείται και στο κακόβουλο λογισμικό που προέρχεται από ένα μήνυμα κειμένου (μέσω SMS) ή κάποια πλατφόρμα ανταλλαγής μηνυμάτων όπως είναι για παράδειγμα το Telegram. Οι χρήστες των φορητών συσκευών συχνά δεν μπορούν να καταλάβουν που τους κατευθύνουν οι συντομευμένοι σύνδεσμοι που λαμβάνουν μέσω μηνυμάτων και πολλές φορές βρίσκονται αντιμέτωποι με προβλήματα.

Για περισσότερες τέτοιες ιστορίες και αναλύσεις για το τοπίο απειλών, ανατρέξτε στην έκθεση της Sophos, Threat Report 2022.

Πηγή: Sophos