Sophos. Αναζητώντας κακόβουλες εκτελέσεις PowerShell με το Intercept X

Είναι το PowerShell κακό; Όχι απαραίτητα. Στην πραγματικότητα, οι περισσότερες εκτελέσεις του PowerShell δεν είναι κακόβουλες, όμως το PowerShell μπορεί (και συχνά γίνεται) μέσο «εκμετάλλευσης».

Οι νέες ικανότητες του Sophos EDR προσφέρουν τη δυνατότητα να εντοπίσετε κακόβουλες εκτελέσεις που διαφορετικά μπορεί να έμεναν στην αφάνεια. Για παράδειγμα, εκτελέσεις που χρησιμοποιούν όρισμα κωδικοποιημένης εντολής είναι πιθανότερο να σχετίζονται με κακή συμπεριφορά και λιγότερο για καλές εκτελέσεις.

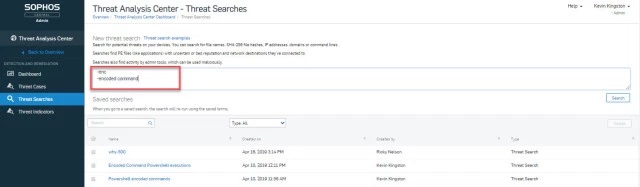

Με το Intercept X Advanced με EDR 1.1, οι αναλυτές μπορούν εύκολα να αναζητήσουν εντολές PowerShell, συμπεριλαμβανομένων και ορισμάτων κωδικοποιημένων εντολών.

Μπορείτε επίσης να ψάξετε και για άλλες ύποπτες εκτελέσεις PowerShell, εκτός από κωδικοποιημένες εντολές όπως παράκαμψη πολιτικής (-Exec Bypass), παράλειψη πληροφορίας (-NoLogo, -NoProfile), και άλλα. Αυτές, οι νέες ικανότητες προστέθηκαν επίσης και στο Early Access Program (EAP) για το Intercept X Advanced for Server με EDR ώστε οι συμμετέχοντες να είναι σε θέση να χρησιμοποιήσουν αυτά τα νέα χαρακτηριστικά στους διακομιστές τους.

Χαρακτηριστικά PowerShell που είχαν συμπεριληφθεί παλαιότερα στο Intercept X

Το Intercept X ήδη αποκλείει την γνωστή κακόβουλη δραστηριότητα του PowerShell. Το χαρακτηριστικό κλειδώματος εφαρμογής (Application Lockdown) τερματίζει αυτόματα μια προστατευμένη εφαρμογή βάσει της συμπεριφοράς της. Για παράδειγμα, όταν μια εφαρμογή του Office χρησιμοποιηθεί για να εκκινήσει το PowerShell, να αποκτήσει πρόσβαση στο WMI, να εκτελέσει μια μακροεντολή για να εγκαταστήσει αυθαίρετο κώδικα ή να χειριστεί κρίσιμους τομείς του συστήματος, το Sophos Intercept X θα μπλοκάρει την κακόβουλη ενέργεια. Επίσης, θα αποτρέψει τις κακόβουλες εκτελέσεις κώδικα PowerShell μέσω του Dynamic Data Exchange επίσης. Μάθετε περισσότερα για την προστασία από τα exploits που προσφέρει το Intercept X.

Τέλος, αν το PowerShell δείχνει να εμπλέκεται σε μία ανίχνευση, τότε θα αναφερθεί στο Threat Case, όπου και μπορεί να αναλυθεί η γραμμή εντολών που εκτελέστηκε.